پروتکل احراز هویت کربروس Kerberos

پروتکل احراز هویت کربروس Kerberos، کربروس به لاتین Kerberos یک سرویس احراز هویت است که در شبکه های کامپیوتری باز یا نا امن استفاده می شود. بنابراین، پروتکل امنیتی درخواست های سرویس بین دو یا چند میزبان قابل اعتماد را از طریق یک شبکه غیرقابل اعتماد مانند اینترنت تایید می نماید. در آن از رمزگذاری، رمزنگاری و شخص ثالث قابل اعتماد جهت احراز هویت برنامه های کاربردی سرویس گیرنده-سرور و تایید هویت کاربر استفاده می شود.

پروتکل احراز هویت کربروس Kerberos

فهرست مطالب

- Kerberos چیست؟

- تفاوت Kerberos و NTLM چیست؟

- احراز هویت Kerberos چگونه کار می کند؟

- جریان پروتکل Kerberos

- نقاط قوت و ضعف Kerberos

Kerberos به عنوان یک پروژه منبع باز توسط کنسرسیوم Kerberos پشتیبانی می شود. منشا آن در دهه 1980 میلادی است، زمانی که موسسه فناوری ماساچوست (MIT) پروتکل پروژه آتنا خود را در آن زمان توسعه داد. امروزه Kerberos فناوری استاندارد تحت مجوز Microsoft Windows است. با این حال، پیاده سازی Kerberos برای سیستم عامل های دیگر مانند Apple OS، FreeBSD، UNIX و Linux نیز وجود دارد. مایکروسافت نسخه خود از پروتکل Kerberos را در ویندوز 2000 معرفی نمود. این پروتکل به یک پروتکل استاندارد برای وبسایتها و پیادهسازی ورود به سیستم در پلتفرمهای مختلف تبدیل شد.

احراز هویت کربروس نام خود را از اساطیر یونان گرفته است – سگ افسانه ای سه سر کربروس (همچنین به عنوان سربروس شناخته می شود) که از ورودی دنیای مردگان محافظت می نماید. در داستان ها، کربروس دارای دم مارپیچ و رفتاری تهاجمی است که آن را به یک نگهبان مؤثر تبدیل می کند. در مورد پروتکل Kerberos، سه سر نشان دهنده مشتری، سرور و مرکز توزیع کلید (KDC) هستند. بعدی به عنوان یک “شخص ثالث قابل اعتماد” عمل می کند.

کاربران، رایانهها و سرویسهایی که از Kerberos استفاده میکنند به KDC مخفف Key distribution center متکی هستند که دو عملکرد را در یک فرآیند واحد ارائه میکند: احراز هویت و صدور تیکت. به اصطلاح ” برچسب های KDC ” همه طرف ها را با تایید هویت همه گره ها – نقاط شروع و پایان اتصالات منطقی – احراز هویت می کنند. در انجام این کار، فرآیند احراز هویت Kerberos از رمزنگاری مرسوم مخفی مشترک استفاده می کند که از خواندن یا اصلاح بسته های داده ارسال شده جلوگیری می کند. احراز هویت کربروس همچنین از آنها در برابر حملات شنود و پخش مجدد محافظت می کند.

تفاوت Kerberos و NTLM چیست؟

Kerberos و NTLM پروتکل های شبکه ای هستند که زیر گروهی از خانواده پروتکل های اینترنت (IP) را تشکیل می دهند. هر دو روش احراز هویت هستند که از TCP (پروتکل کنترل انتقال) یا UDP (پروتکل دادههای کاربر) استفاده میکنند. NTLM مخفف NT LAN Manager است و قبل از Kerberos توسعه یافته است. این یک پروتکل احراز هویت چالش-واکنشی است که در آن رایانه مورد نظر یک رمز عبور درخواست می کند، که سپس تایید شده و به عنوان هش رمز عبور برای استفاده بیشتر ذخیره می شود.

مذاکره با ارائه دهنده پشتیبانی امنیتی (SSP)، که به عنوان لایه برنامه بین رابط ارائه دهنده پشتیبانی امنیتی (SSPI) و سایر SSP ها عمل می کند، به طور خودکار بین احراز هویت Kerberos و NTLM در یک روند تبادل انتخاب می کند. در صورت وجود، از پروتکل Kerberos استفاده می شود، در غیر این صورت از NTLM استفاده می شود.

در حالی که Kerberos با محصولات مایکروسافت و در ابتدا با Windows 2000 و Windows XP ارائه و پیادهسازی شد، پروتکلهای امنیتی رایج دیگری برای مرور وب، پیامرسانی و ایمیل وجود دارد. به عنوان مثال، پروتکل امنیتی SSL یا TLS اتصال بین وب سرور و مرورگر را رمزگذاری می کند. این تضمین می کند که تمام داده های ارسال شده محافظت می شوند و قابل خواندن نیستند. درست مانند Kerberos، SSL با پروتکل TCP کار می کند، اما از روش رمزگذاری کلید عمومی استفاده می کند.

احراز هویت Kerberos چگونه کار می کند؟

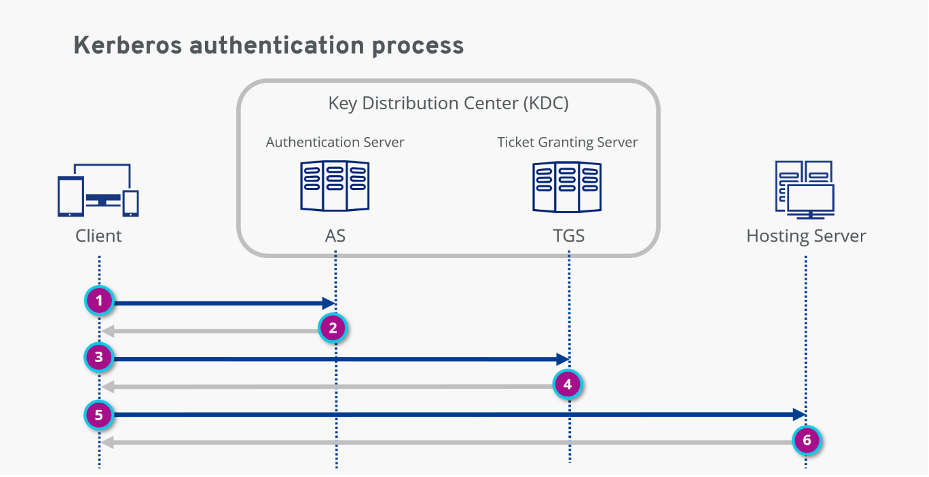

برای کمک به درک نحوه عملکرد احراز هویت Kerberos، آن را به اجزای اصلی آن تقسیم می کنیم. در اینجا اجزای اصلی درگیر در یک گردش کار معمولی Kerberos آمده است:

- کلاینت: کلاینت “از طرف” کاربر عمل می کند و هنگامی که درخواست خدمات ارائه می شود، ارتباط را آغاز می کند.

- سرور میزبان: سروری است که میزبان سرویسی است که کاربر می خواهد به آن دسترسی داشته باشد.

- Authentication Server (AS): AS احراز هویت کلاینت مورد نظر را انجام می دهد. اگر احراز هویت موفقیت آمیز باشد، AS یک تیکت برای کلاینت صادر می کند، ( TGT تیکت اعطای تیکت). این تیکت به سایر سرورها اطمینان می دهد که کلاینت احراز هویت شده است.

- سرور اعطای تیکت (TGS): TGS یک سرور کاربردی است که بلیط های خدمات را صادر می کند.

- مرکز توزیع کلیKDC)): KDC از سرور احراز هویت (AS) و سرور اعطای تیکت (TGS) تشکیل شده است.

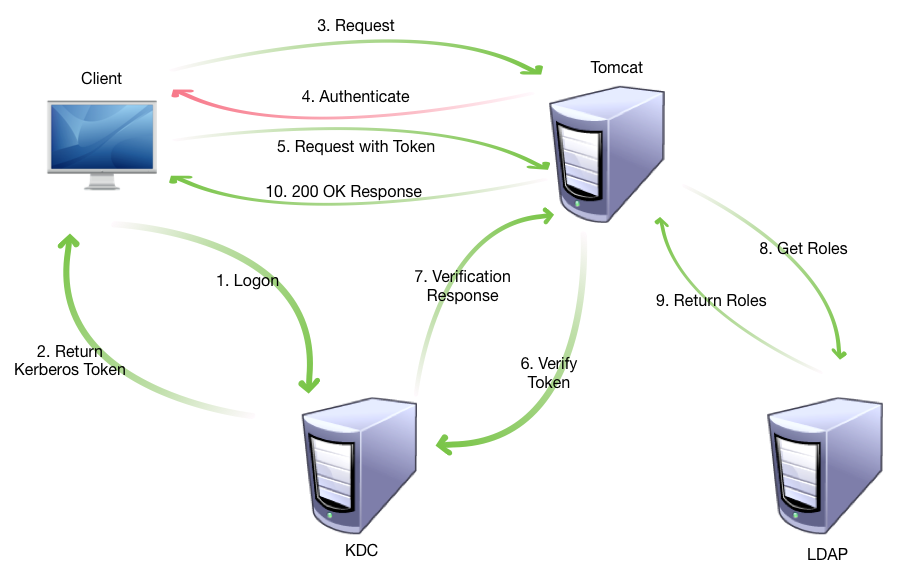

جریان پروتکل Kerberos

- مرحله 1: کلاینت یک درخواست رمزگذاری شده به سرور احراز هویت می فرستد. هنگامی که AS درخواست را دریافت می کند، پایگاه داده Kerberos را برای رمز عبور بر اساس شناسه کاربر جستجو می کند. اگر کاربر رمز عبور صحیح را وارد کرده باشد، AS درخواست را رمزگشایی می کند.

- مرحله 2: پس از تایید کاربر، AS یک تیکت اعطای تیکت (TGT) صادر می کند که برای مشتری ارسال می شود.

- مرحله 3: کلاینت اکنون TGT را به TGS ارسال می کند. همراه با TGT، کلاینت دلیل دسترسی به سرور میزبان را توضیح می دهد. TGS تیکت را با استفاده از کلید مخفی مشترک بین AS و TGS رمزگشایی می کند.

- مرحله 4: اگر TGT معتبر باشد، TGS یک تیکت خدمات برای کلاینت صادر می کند.

- مرحله 5: کلاینت تیکت سرویس را به سرور میزبان ارسال می کند. سرور تیکت را با استفاده از کلید مخفی مشترک بین سرور و TGB رمزگشایی می کند.

- مرحله 6: اگر کلیدهای مخفی مطابقت داشته باشند، سرور میزبان به کلاینت اجازه دسترسی به سرویس را می دهد. تیکت سرویس همچنین تعیین می کند که کاربر چه مدت مجاز به استفاده از این سرویس است. هنگامی که دسترسی منقضی شد، می توان آن را با دستور Kinit با مرور مجدد کل پروتکل احراز هویت Kerberos تمدید نمود.

نقاط قوت و ضعف Kerberos

Kerberos به طور قابل توجهی امن تر از NTLM است. در واقع، مجوز شخص ثالث آن را به یکی از امن ترین پروتکل های تایید در دنیای فناوری اطلاعات تبدیل می نماید. علاوه بر این، رمزهای عبور هرگز به صورت متن ساده clear text به اشتراک گذاشته نمی شوند. “کلیدهای مخفی” فقط به صورت رمزگذاری شده در سیستم منتقل می شود. Kerberos همچنین ردیابی اینکه چه کسی چه چیزی و چه زمانی درخواست کرده است را بسیار آسان می کند.

گزارش های شفاف و دقیق برای ممیزی های امنیتی در سازمان ها در هر اندازه ضروری است. آنها همچنین کنترل دسترسی عالی به گزارش را دارند. علاوه بر این، این سرویس به کاربران و سیستمهای سرویس اجازه میدهد یکدیگر را احراز هویت کنند. در هر مرحله از فرآیند احراز هویت، هم کاربران و هم سیستم های سرور می دانند که با یک همتای معتبر سروکار دارند. و در طول سالها، بسیاری از کارشناسان امنیتی سعی کردهاند پروژه متنباز را هک کنند و در نتیجه بهبود مستمری داشته باشند.

به طور طبیعی، Kerberos دارای آسیبپذیریهایی است. به عنوان مثال، اگر سرور Kerberos از کار بیفتد، کاربران نمی توانند وارد شوند. مکانیسم های احراز هویت بازگشتی و سرورهای ثانویه اغلب به عنوان راه حلی جهت حل این مشکل عمل می کنند. همچنین الزامات زمان بندی دقیقی وجود دارد: پیکربندی تاریخ/زمان میزبان های درگیر باید همیشه در محدوده های از پیش تعریف شده همگام شوند. در غیر این صورت، احراز هویت با شکست مواجه میشود، چراکه تیکت ها فقط به میزان محدودی از نظر زمانی در دسترس هستند.

برخی از سیستم های قدیمی با مکانیسم های احراز هویت شخص ثالث سازگار نیستند. و اگرچه رمزهای عبور در احراز هویت Kerberos معمولا ایمن هستند، اما اکنون می توانند توسط هکرها از طریق حملات brute force شکسته شوند یا از طریق حملات فیشینگ به سرقت بروند. این یکی از دلایلی است که احراز هویت چند عاملی (MFA) در حال تبدیل شدن به یک ابزار محبوب برای محافظت از هویت آنلاین است. Multi-factor authentication

آموزش شبکه

بسیار بسیار مقاله مفیدی بود

با تشکر