سه گانه سیا CIA و امنیت داده ها

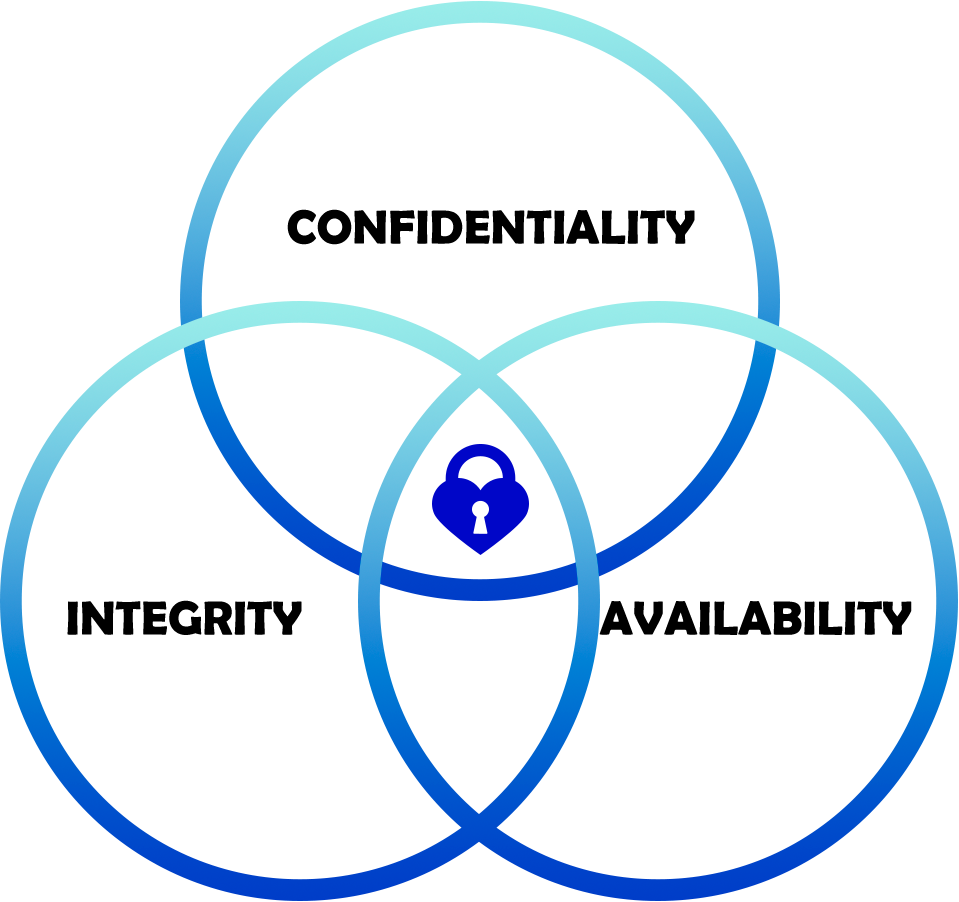

سه گانه سیا CIA و امنیت داده ها، سه گانه سیا CIA سه ویژگی حیاتی برای امنیت داده ها به شمار می آیند شامل محرمانگی confidentiality، یکپارچگی integrity و در دسترس بودن availability. در نظر داشته باشید که سه گانه سیا CIA هیچ ارتباطی با جاسوسان سازمان اطلاعات مرکزی آمریکا ندارند. چنانچه بررسی های امنیتی مناسبی جهت ارائه محرمانگی، یکپارچگی و در دسترس بودن امنیت داده ها ندارید، دادههای شما هدف آسانی برای سیا CIA واقعی، NSA، گروههای مجرمان سایبری، هکرهای زیرزمینی و هر گونه دشمنان آنلاین دیگر خواهد بود. این اصول جهت حفظ امنیت و سلامت داده ها حیاتی می باشند.

سه گانه سیا CIA و امنیت داده ها

فهرست

- سه گانه سیا CIA

- تاریخچه سه گانه سیا CIA

- ویژگی امنیتی چیست؟

- محرمانگی چیست؟

- یکپارچگی چیست؟

- در دسترس بودن چیست؟

- استاندارد ISO/IEC 27001:2013

- پارکرین هگزاد The Parkerian hexad

سه گانه سیا CIA یک مفهوم مهم در امنیت داده ها می باشد، بنابراین به بررسی هر یک از این ویژگی های امنیتی خواهیم پرداخت. سپس به آنها عمیق تر می پردازیم:

- محرمانگی ویژگی محدود ساختن دسترسی همه به سیستم ها یا داده ها به جز کاربران مجاز است. اساسا، محرمانه نگه داشتن داده ها به معنای مخفی نگه داشتن آنها است.

- یکپارچگی به این معنی است که داده ها باید کامل و دقیق باشند و خراب یا دستکاری نشده باشند.

- در دسترس بودن به این اشاره دارد که داده ها در صورت نیاز قابل دسترسی هستند.

چنانچه در نظر داشته باشیم تا مهاجمان را از دادههای خود دور نگه داریم، در حالی که همچنان بخواهیم در صورت نیاز به آنها دسترسی داشته باشیم، رعایت هر سه این ویژگیهای امنیتی بسیار مهم هستند.

تاریخچه سه گانه سیا CIA

به نظر می رسد اولین اشاره ای که می توانیم از محرمانگی، یکپارچگی و در دسترس بودن و ویژگی های مرتبط آنها با هم داشته باشیم به یک مقاله منتشر شده در سال 1977 از موسسه ملی استاندارد و فناوری (NIST) باز می گردد. در ابزارها و تکنیک های ممیزی پس از پردازش، NIST امنیت رایانه را به صورت زیر تعریف نموده است:

حفاظت از داده ها و منابع سیستم در برابر تهدیدات تصادفی و عمدی به محرمانگی، یکپارچگی و در دسترس بودن.

با این حال، خود مفاهیم تاریخچه دورتری دارند. یکی از اولین شواهدی که ما برای رمزگذاری داده ها برای ارائه محرمانگی داریم به 1500 سال قبل از میلاد باز می گردد. در بین النهرین یک صنعتگر از این تکنیک جهت مخفی نمودن دستور العمل لعاب سفالی خاص استفاده کرده بود که بسیار مورد توجه می باشد. ما میتوانیم فرض نماییم که محرمانه نگه داشتن برخی اطلاعات بسیار زودتر از این تاریخ مورد استفاده بوده است، چراکه بعید به نظر میرسد که افراد در هر فرصتی پیش از این زمان اسرار خود را فاش کرده باشند.

در طول عمر ژولیوس سزار، از رمزگذاری برای محرمانه نگه داشتن اسرار نظامی و دیگر اسرار استفاده می شد. او حتی رمز خود را به نام خود دارد، رمز سزار، که یک رمز جایگزین ساده است و شامل رمزگذاری یک پیام با جابجایی هر یک از حروف آن به تعداد معینی در مکان، به چپ و یا به راست است.

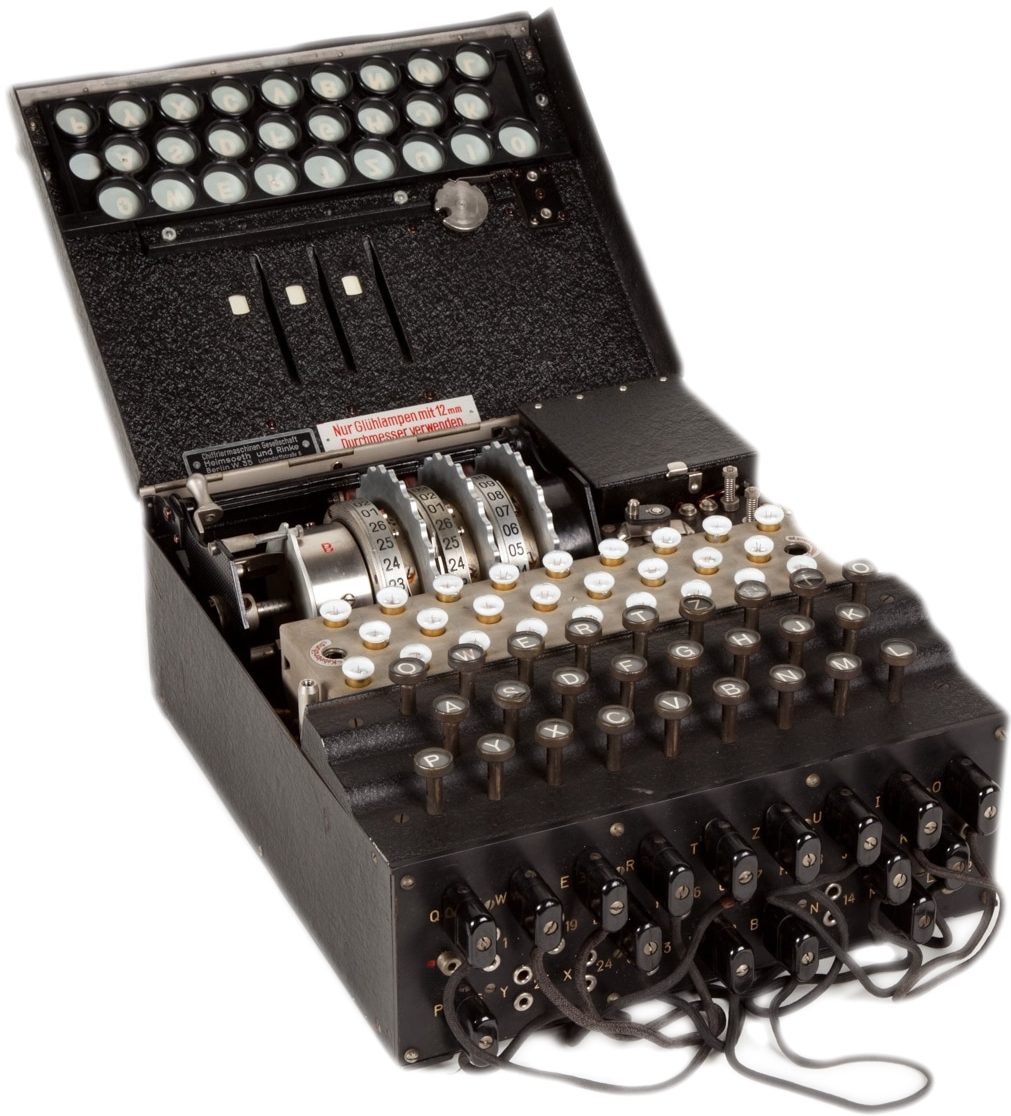

با گذشت زمان، تکنیک های محرمانه نگه داشتن داده ها پیچیده تر شد. این پیشرفت در طول قرن بیستم با دستگاه هایی مانند Enigma Machine به شدت در طول جنگ جهانی دوم مورد استفاده قرار گرفت.

دستگاه انیگما توسط آلمانی ها در طول جنگ جهانی دوم جهت رمزگذاری و رمزگشایی پیام های German ها استفاده می شد. Enigma

ایدههای مربوط به محرمانگی در نیمه دوم قرن 19 میلادی، زمانی که محاسبات رایجتر شد، رسمیت یافت و با شدت بیشتری مورد مطالعه قرار گرفت. یکی از اولین مقالاتی که محرمانگی را در قلمرو محاسبات پوشش می داد، گزارشی بود که در سال 1976 توسط نیروی هوایی ایالات متحده تهیه و ارائه شد. با سرعت گرفتن کاربری از رایانهها و دیجیتالی شدن بیشتر کارهای روزمره زندگی، نیاز به محرمانگی در قلمرو دیجیتال برجسته شد. تکنیکهای رمزگذاری در دهههای بعدی جهشهای بزرگی انجام دادند، چراکه پیشرفتهای فناوری به این معنی بود که راهحلهای قبلی دیگر نمیتوانند دادهها را در برابر دشمنان به شکل ایمن حفظ نمایند.

به طور مشابه، شیوه های حفاظت از یکپارچگی اطلاعات احتمالاً بسیار طولانی تر از هر یک از سوابق ما در مورد آنها است. یکی از مقالات قبلی که اهمیت یکپارچگی در فضای فناوری اطلاعات را نشان میدهد، «مقایسه سیاستهای امنیت رایانهای تجاری و نظامی» در سال 1987 بود. تکنیکهای پیشرفتهتری که به افراد اجازه میدهد یکپارچگی دادهها را تایید نمایند، مانند امضای دیجیتال، در اواخر دهه هفتاد پیشنهاد شدند، اما تا اواخر دهه هشتاد و پس از آن چندان مورد پذیرش قرار نگرفتند.

تعیین تاریخچه در دسترس بودن “availability” کمی دشوارتر است. زمانی که دادهها فقط به شکل فیزیکی وجود داشتند، چنانچه به نسخه اصلی یا شاید یک کپی کربنی دسترسی داشتید، در دسترس بودند. بن میلر از شرکت امنیت سایبری Dragos پیشنهاد می نماید که معرفی کرم موریس لحظهای مهم در نحوه تفکر ما در مورد در دسترس بودن در دنیای دیجیتال بود.

در سال 1988، کرم موریس به سرعت در سراسر اینترنت گسترش یافت و بخش بزرگی از ماشینهای آنلاین را تخریب نمود. اگرچه تخمین زده می شود که تنها بین چند هزار تا ده هزار کامپیوتر توسط این کرم از بین رفته است، اما این رخداد در زمانی روی داده است که اینترنت در مقایسه با امروز گسترده نبود.

کرم موریس به عنوان یکی از اولین اتفاقات مهمی که بخش قابل توجهی از اینترنت را از کار انداخت و مقادیر زیادی از داده ها را غیرقابل دسترس نمود، ممکن است بسیاری از افراد در صنعت را وادار نموده باشد که سیستم هایی را که می توانند جهت انعطاف پذیرتر نمودن دسترسی به داده ها و اطمینان از در دسترس بودن پیاده سازی کنند، به اندیشیدن وا دارد.

ویژگی امنیتی چیست؟

ما اشاره کردیم که محرمانگی، یکپارچگی و در دسترس بودن همه ویژگی های امنیتی مهم هستند. اما مشخصه امنیتی دقیقا چیست؟

ویژگیهای امنیتی ویژگیهایی هستند که ما به آنها نیاز داریم تا دادهها و محیط انتقال آنها را امن سازیم. آنها را می توان به عنوان اهدافی در نظر گرفت که هر زمان که یک سیستم امنیتی را طراحی می نمایم یا حفظ می کنیم بایستی آنها را هدف قرار دهیم. آنها اهدافی را به ما میدهند که باید برای رسیدن به آن تلاش کنیم، و اگر تا حد معقولی به آنها برسیم، میتوانیم نسبتاً مطمئن باشیم که دادههای ما هم به خوبی محافظت میشوند و هم قابل استفاده هستند.

ویژگی های امنیتی نیز اغلب به عنوان ویژگی های امنیتی، اصول امنیتی، مفاهیم امنیتی، اهداف امنیتی، کیفیت های امنیتی و تعدادی از اصطلاحات دیگر نامیده می شوند.

در دنیای واقعی، ما تعداد محدودی از مهارت ها، زمان و منابع را تجربه می نماییم. همچنین موقعیتهایی وجود دارد که این ویژگیها با هم تضاد پیدا میکنند، مانند زمانی که مکانیسمهای محرمانگی ارائه یک استاندارد قابل قبول در دسترس بودن را چالش برانگیزتر می نماید. مثال ملموستر این است که کنترل های امنیتی که از دادهها محافظت میکنند برای کارمندان بیش از حد پیچیده باشد و استفاده از سیستم را برای آنها سخت نماید.

در بسیاری از موارد، با طراحی دقیق می توان از حادترین مشکلات جلوگیری نمود. اما این واقعیتها به این معناست که ما اغلب نیاز به تبادل داریم و ویژگیهای امنیتی خاص را بر سایر ویژگیها اولویت میدهیم. این امر بسته به موقعیت متفاوت خواهد بود و سازمانها باید تصمیمات خود را در مورد اینکه کدام تبادل را انجام میدهند و اینکه چه زمانی ویژگیهای خاص باید بر سایر ویژگیها اولویت داده شوند، اتخاذ کنند.

به همین دلیل است که سازمان ها باید یک ارزیابی ریسک انجام دهند و مکانیزم های امنیتی مناسب را برای مدل تهدید فردی خود در نظر بگیرند. کاخ ریاست جمهوری نسبت به بقیه ما با داده های بسیار ارزشمندتری سروکار دارد. این بدان معناست که با تهدیدهای بسیار بزرگتری مواجه است. بنابراین، به دفاعی بسیار قدرتمند تر از نیازهای مشاغل معمولی تر نیاز دارد.

محرمانگی چیست؟

محرمانگی داده ها نسبتاً ساده است. این ویژگی فقط برخورداری داده ها و منابع قابل دسترسی برای افرادی است که مجاز به دسترسی به آن هستند و آن را از همه طرف های دیگر مخفی نگه می دارد.

بدان معنا که جهت حفظ وضعیت محرمانگی داده، هیچ کس دیگری نباید بتواند به آن نگاه نماید یا به آن دست پیدا کند، خواه آنها هکرهای اختصاصی باشند یا فقط یک خانم مسن در خیابان. دادههای محرمانه باید همیشه محرمانه نگه داشته شوند، به این معنی که ما باید راههایی پیدا کنیم تا افراد غیرمجاز از دسترسی به آنها در حین ذخیرهسازی، انتقال و حتی در حین پردازش جلوگیری کنیم.

مهاجمان طیف وسیعی از تاکتیک های مختلف را در اختیار دارند که می توانند از آنها برای دسترسی به داده ها و نقض محرمانه بودن آن ها استفاده کنند. این موارد شامل اما محدود به موارد زیر نیست:

- سرقت هارد دیسک یا لپ تاپ رمزگذاری نشده

- نصب بدافزار در دستگاه

- انجام تعویض سیم کارت و تحویل حساب

- حملات مهندسی شبکه های اجتماعی مانند فیشینگ

- اسکن پورت

- جذب ترافیک شبکه

- سرقت رمزهای عبور و سایر اطلاعات کاربری

با وجود حضور تعداد زیادی از افراد بیوجدان در فضای اینترنت و مجموعه کاملی از تکنیکهای مختلف که از طریق آنها میتوانند محرمانه بودن دادهها را نقض کنند، باید به مکانیسمهای امنیتی که برای جلوگیری از دسترسی غیرمجاز استفاده میکنیم، توجه دقیق داشته باشیم.

اما این فقط مهاجمان نیستند که باید نگران آنها باشیم. اتفاقات و نظارت ها و سایر انواع غفلت نیز می تواند منجر به نقض غیرمجاز محرمانه شود. این موارد می تواند شامل مواردی در سطح فردی باشد، مانند گذاشتن اسناد حساس در محفظه چاپگر یا فراموش کردن رمزگذاری یک پیام. در سطح بالاتر، اشتباهاتی که محرمانگی را نقض میکنند میتوانند شامل پیکربندی نادرست کنترلهای امنیتی یا سایر مشکلات اداری باشند.

حتی اگر این اقدامات عمدی نباشند، باز هم می توانند عواقب چشمگیری برای افراد متاثر از نقض و سازمانی که مسئول آن بوده است داشته باشد. یک نقض غیر عمدی ممکن است افراد آسیب دیده را در برابر اعمال مضر مانند کلاهبرداری آسیب پذیر کند، در حالی که سازمان مسئول آن ممکن است با مجازات های قانونی و طیف وسیعی از هزینه های دیگر مواجه شود.

پیروی از اقدامات امنیتی مناسب می تواند به محدود ساختن خطرات و تهدیدات ناشی از اتفاقات و مهاجمان کمک کند و همچنین به کاهش احتمال نقض محرمانه بودن داده های شما کمک نماید.

چگونه داده ها را محرمانه نگه داریم؟

اگر برنامههای مخفیانهای جهت تسلط بر جهان دارید و میخواهید آنها را محرمانه نگه دارید، میتوانید برنامهها را در یک اتاق قفل شده نگه دارید. تا زمانی که شما تنها کسی هستید که کلید دارید و هیچ کس موفق به نفوذ به آن نشود، می توانید فرض کنید که برنامه های مخفی شما محرمانگی خود را حفظ می نمایند.

محدود سازی دسترسی فیزیکی مانند مثال بالا یکی از راه هایی است که می توانیم داده ها را محرمانه نگه داریم. در محیط دیجیتال، ما تمایل داریم از الگوریتم های رمزگذاری مانند AES و RSA در کنار طیف وسیعی از رمزهای دیگر استفاده نماییم.

این الگوریتم ها نسبتاً خوب کار می کنند و در این مرحله برای مهاجمان امکان پذیر نیست که آنها را خراب کنند. با این حال، الگوریتمهای ایمن مانند AES و RSA برای ایمن بودن پایدار بایستی به درستی پیادهسازی شوند. نکته مهم دیگر این است که الگوریتمهایی مانند AES و RSA تنها در صورتی میتوانند محرمانه سازی نمایند که کلیدهای رمزگذاری دادهها به خطر نیفتند. اگر یک شخص غیرمجاز کلیدها را در دست بگیرد، این الگوریتم های رمزگذاری دیگر نمی توانند داده ها را خصوصی نگه دارند.

الگوریتم های رمزگذاری عموماً با اقداماتی مانند آموزش مناسب کارکنان، مکانیسم های کنترل دسترسی، سیستم های احراز هویت و طبقه بندی داده ها گرد می شوند.

یکپارچگی چیست؟

ما در مورد محرمانگی بحث کردیم، زمان آن رسیده است که به I مخفف integrity یعنی یکپارچگی بپردازیم. وقتی از یکپارچگی صحبت می کنیم، به حفاظت از صحت و کامل بودن داده ها اشاره می کنیم. ما باید تدابیری را در نظر بگیریم تا مطمئن شویم دادهها تغییر نمیکنند، کم و زیاد نمی شوند یا خراب نمیشوند.

البته، این بدان معنا نیست که ما خودمان نمیتوانیم دادههایمان را تغییر دهیم – تغییرات عمدی و مجاز نقض یکپارچگی محسوب نمیشوند. ما در درجه اول نگران توقف، شناسایی و اصلاح نقض های غیرمجاز یا تصادفی یکپارچگی داده ها هستیم.

مهاجمان ممکن است یکپارچگی داده ها را با انتشار ویروس ها، با نقض سیستم های امنیتی و دستکاری در آن، یا حتی تلاش جهت انتقال داده های جعلی به عنوان داده های اصلی نقض نمایند.

خطاهای کاربران مجاز مانند حذف یا تغییر تصادفی فایلها، اجرای اسکریپتهای معیوب و وارد کردن دادههای نامعتبر نیز میتواند منجر به نقض یکپارچگی دادهها شود. مدیران همچنین ممکن است سیستم ها را به اشتباه پیکربندی نمایند که منجر به مشکلات یکپارچگی اطلاعات در مقیاس بزرگتر شود. دادهها همچنین میتوانند از طریق انتقال یا طی دورههای طولانی ذخیرهسازی خراب شوند، بنابراین مهم است که بتوانیم این نقضهای یکپارچگی را نیز شناسایی و اصلاح نماییم.

آیا رمزگذاری یکپارچگی را فراهم می نماید؟

در موارد خاص، رمزگذاری ممکن است بتواند به حفظ یکپارچگی پیام کمک نماید. به هر حال، اگر مهاجم نتواند به داده های متن ساده دسترسی پیدا نماید، دستکاری در آن را سخت تر می نماید.

با این حال، حفظ یکپارچگی داده ها چیزی نیست که رمزگذاری برای انجام آن طراحی شده است، و هرگز نباید تنها مکانیزمی باشد که برای ارائه یکپارچگی به آن تکیه شود.

چند دلیل برای آن وجود دارد. یکی این است که رمزهای خاص قابل انعطاف هستند، به این معنی که یک مهاجم ممکن است بتواند داده ها را بدون دانستن کلید رمزگذاری آن دستکاری نماید. این امکان را برای یک مهاجم فراهم می نماید که یکپارچگی دادهها را بدون نقض محرمانه بودن آنها به خطر بیاندازد.

راه دیگری که مهاجم می تواند یکپارچگی ارتباطات را نقض کند این است که یک پیام رمزگذاری شده را با یک پیام رمزگذاری شده که قبلاً دیده شده است تعویض نماید.

برای نمونه یک مثال ساده، فرض نمایید که یک مهاجم در حال رهگیری و انتقال پیامهای ارسال شده بین دو طرف، Alice و Bob است. بیایید بگوییم که Alice و Bob از رمز سزار برای رمزگذاری استفاده می نمایند، فقط برای اینکه مثال را راحت تر درک کنیم. متن ساده مکالمه رمزگذاری شده می تواند چیزی شبیه به این باشد:

Alice: Do you think Daniel is bad?

Bob: Yes.

Alice: Should I still give Daniel $100?

Bob: No.

چنانچه از رمز سزار جهت جابجایی هر حرف و کاراکتر با یک فاصله به سمت راست استفاده نماییم (به طوری که A تبدیل به B، B تبدیل به C، C تبدیل به D و غیره می شود. توجه داشته باشید که علامت تعجب یک کاراکتر در سمت راست فاصله است. رمزگذاری ASCII، جایی که علامت تعجب از آنجا می آید). نسخه رمزگذاری شده مکالمه به شکل زیر خواهد بود:

Alice: Bp!zQv!uiNol!Tufqibojf!jt!cbe@

Bob: Zft/

Alice: Ripvme!J!tujmm!hjwf!Tufqibojf!%211@

Bob: Op/

حتی اگر مهاجم نتواند رمز را بیابد و پیامها را بخواند، باز هم میتواند یکپارچگی مکالمه را با ارسال دوبار پاسخ اول و حذف پیام دوم نقض نماید. چنانچه این کار انجام پذیرد، مکالمه به این شکل خواهد بود:

Alice: Ep!zpv!uijol!Tufqibojf!jt!cbe@

Bob: Zft/

Alice: Tipvme!J!tujmm!hjwf!Tufqibojf!%211@

Bob: Zft/

این بدان معناست که وقتی پیام نهایی رمزگشایی می شود، گیرنده مکالمه زیر را خواهد دید:

Alice: Do you think Daniel is bad?

Bob: Yes.

Alice: Should I still give Daniel $100?

Bob: Yes.

همانطور که می بینید، حتی با وجود اینکه مهاجم ممکن است واقعاً ندانسته باشد دقیقاً چه کاری انجام می دهد، اما همچنان موفق شده است یکپارچگی مکالمه را نقض نماید و ممکن است در نهایت باعث شود گیرنده کاری را انجام دهد که نباید انجام می داد. این یکی دیگر از دلایل حیاتی است که چرا ما نمی توانیم برای حفظ یکپارچگی داده ها به رمزگذاری تکیه نماییم.

مکانیسم هایی برای محافظت از یکپارچگی داده ها

به دلیل تهدیداتی مانند موارد ذکر شده در بالا، داده ها همچنین به مکانیزم های حفاظتی نیاز دارند تا از یکپارچگی آن اطمینان حاصل شود. طیف وسیعی از اقدامات مختلف وجود دارد که می تواند به حفظ یکپارچگی داده ها در یک سیستم امنیتی معین کمک نماید.

این اقدامات همچنین ممکن است به محافظت از سایر ویژگی های امنیتی کمک نماید، درست مانند اینکه چگونه رمزگذاری می تواند به حفظ یکپارچگی منجر شود، اما هدف اصلی آن این است که به عنوان یک مکانیزم محرمانه عمل نماید. برای ایجاد یکپارچگی، کنترلهای امنیتی مختلف باید در ارتباط با یکدیگر همکاری نمایند. بهطور مجزا، ممکن است راههایی وجود داشته باشد که مهاجمان بتوانند آنها را دور بزنند یا خطاهایی رخ دهد.

اقداماتی که می تواند به حفظ یکپارچگی داده ها کمک نمایند عبارتند از:

- امضای دیجیتال

- توابع هش رمزنگاری، کنترلر ها و کدهای احراز هویت پیام.

- رمزگذاری

- کنترل های دسترسی مانند شناسایی، احراز هویت، مجوز و پاسخگویی.

- سیستم های تشخیص نفوذ

- آموزش کارکنان.

در دسترس بودن چیست؟

در نهایت، به A یا Availability یا در دسترس بودن می رسیم. محرمانگی و یکپارچگی نسبتاً آشکار است. ما به مکانیزمهایی نیاز داریم تا اطمینان حاصل کنیم که هکرها از دادههای ما دور نگه داشته میشوند و هیچ تغییر غیرمجازی ایجاد نمیکنند. اهمیت در دسترس بودن ممکن است کمتر آشکار باشد، اما میتوانیم آن را از طریق یک قیاس واضحتر نماییم.

قیاس جهت در دسترس بودن

فرض کنید به بانکها اعتماد ندارید و میخواهید تمام پولتان را خودتان تضمین نمایید. می توانید آن را در یک جعبه قفل کنید، به وسط جنگل ببرید و سپس آن را در 10 متری زیر زمین دفن نمایید. تا زمانی که هیچ کس شما را دنبال نمی کند و شما نیز محل دفن را به وضوح آشفته ترک نمی کنید، پول شما بایستی کاملاً امن باشد. احتمالاً هیچ کس دیگری آن را پیدا نمی کند، بنابراین مکان آن محرمانه است، همانطور که مقدار پولی که در جعبه می گذارید نیز محرمانه است. اگر پول به تنهایی و در اعماق زمین در جعبه قفل شده باشد، باید یکپارچگی خود را نیز حفظ نماید.

این استراتژی برای ایمن نگه داشتن پول شما ممکن است موثر باشد، مگر اینکه واقعاً بخواهید از آن جهت خرید چیزهایی استفاده نمایید. هر بار که میخواهید نان بخرید، رفتن به جنگل، حفاری 10 متری و سپس بازگشت به عقب، واقعاً یک گزینه عملی نیست. در حالی که ممکن است پول شما محرمانه باشد و یکپارچگی خود را حفظ نماید، اما به راحتی در دسترس نیست. در حالی که این ممکن است برای دزدان دریایی که گنج خود را تا دفعه بعد که از آن عبور می کنند، یک تکنیک موثر دفن باشد، اما به سادگی یک روش عملی برای ذخیره پولی نیست که ما مرتباً باید از آن استفاده کنیم.

همین مفهوم در مورد داده ها نیز صدق می نماید. اگر دادههای شما داده هایی هستند که باید به طور منظم از آنها استفاده نماییم، باید به طور قابل اعتمادی نیز در دسترس باشند. شما می توانید اطلاعات خود را با یک الگوریتم رمزگذاری آنقدر قدرتمند محافظت نمایید که رمزگشایی هر کامپیوتر در جهان 10 میلیارد سال طول می کشد. این محافظت یک حاشیه امنیتی بسیار راحت را برای شما تضمین می نماید. البته چنانچه الگوریتم رمزگذاری فرایند بسیار دشواری همراه داشته باشد، ممکن است رمزگشایی شما نیز بسیار زمان بر باشد، به این معنی که اطلاعات شما در صورت نیاز به آسانی در دسترس نیست. این داده ها معادل مثال دفن آن در جنگل است – در حالی که محرمانگی و یکپارچگی ممکن است محافظت شود، اما در نهایت در یک سیستم غیر عملی است.

اگر مکانیزمهای امنیتی شما دسترسی به دادهها را برای پرسنل مجاز بسیار سخت نماید، ممکن است کل سیستم بیفایده باشد. استفاده از مکانیزم ها به مبادلات و اولویت بندی ویژگی های امنیتی برمی گردد که قبلاً به آن اشاره کردیم.

ویژگی در دسترس بودن

به عبارت فنی تر، وقتی در مورد ویژگی در دسترس بودن صحبت می کنیم، منظور ما این است که می خواهیم کاربران مجاز بتوانند در زمان نیاز به داده ها به موقع و بدون وقفه دسترسی داشته باشند. فرایندی که برای توانایی انجام وظایف بسیار مهم است – اگر داده ها در صورت نیاز به طور قابل اعتماد در دسترس نباشند، چگونه می توانیم کاری را انجام دهیم؟ چگونه کسی می تواند به خدمات یک شرکت اعتماد نماید چنانچه هرگز نمی داند که آیا واقعاً کار انجام می شود یا خیر؟

برای ادامه مثال، ما از الگوریتم رمزگذاری دشوار، جهت اینکه داده ها به اندازه کافی در دسترس در نظر گرفته شوند، به قدرت محاسباتی کافی برای دسترسی به داده ها در یک چارچوب زمانی معقول و ثابت نیاز داریم. اگر منابع محاسباتی لازم را نداشتیم، باید کل سیستم امنیتی خود را بازنگری میکردیم تا راهی برای محافظت کافی از دادهها و در عین حال در دسترس بودن مورد نیازمان را پیدا نماییم.

موارد زیادی وجود دارد که می تواند در دسترس بودن تأثیر گذار باشد، از جمله:

- حملات DoS یا DDoS – یک مهاجم ممکن است حملات انکار سرویس یا حملات انکار سرویس توزیع شده را برای غلبه بر سرور انجام دهد، به این معنی که ترافیک قانونی نمی تواند از آن عبور نماید.

- خرابی سرور – سرورهای فردی ممکن است به دلیل مواردی مانند خرابی دیسک یا Load بیش از حد از کار بیفتند.

- قطعی در مقیاس بزرگ – کل زیرساخت قرار گیری سرور ها ممکن است به دلیل قطع برق، رویدادهای آب و هوایی شدید و سایر بلایای طبیعی از کار بیفتند.

- سرقت یا خرابی هارد دیسک – اگر داده ها فقط در یک درایو ذخیره شوند و هیچ نسخه پشتیبان در دسترس نباشد، ممکن است در دسترس نباشد.

- باج افزار – هکرها می توانند سیستم های یک سازمان را نقض کرده و داده های مهم آن را قفل کنند و تا زمانی که شرکت به آنها وجه را پرداخت کند، آن را به عنوان باج نگه دارند. اغلب، هکرها حتی پس از دریافت پرداخت، کلید رمزگشایی را برای شرکت ارسال نمیکنند، به این معنی که اگر از آنها نسخه پشتیبان تهیه نشده باشد، دادهها برای همیشه از دسترس خارج میشوند.

- مشکلات شبکه – اگر ارتباط بین بخشهای مختلف شبکه قطع شود، دادهها و سیستمها ممکن است در دسترس نباشند.

- خرابی نرم افزار – خطا در کد می تواند منجر به در دسترس نبودن داده ها شود. مهاجمان همچنین ممکن است از نقایص استفاده کنند تا سیستم ها و داده ها را از دسترس خارج کنند.

- تغییر یا حذف تصادفی – ممکن است فایلها و پوشهها بهطور تصادفی تغییر یا حذف شوند که باعث میشود نسخه اصلی دیگر در دسترس نباشد.

- طبقه بندی نادرست اشیاء – اگر داده ها یا اشیاء دیگر به اشتباه طبقه بندی شوند، ممکن است در صورت نیاز به راحتی قابل بازیابی نباشند و در نتیجه در دسترس نباشند.

چگونه داده ها را در دسترس قرار دهیم؟

همانطور که نشان دادیم، طیف وسیعی از مشکلات وجود دارد که می تواند منجر به در دسترس نشدن داده ها شود، خواه ناخواسته یا از طریق یک حمله عمدی باشد.

از آنجایی که موارد بسیار متنوعی وجود دارد که ممکن است اشتباه پیش برود، ما باید سیستم های خود را با تعدادی اقدامات مختلف به دقت طراحی کنیم تا اطمینان حاصل کنیم که داده ها تا حد امکان در دسترس هستند. متأسفانه، نمیتوانیم تضمین کنیم که دادهها همیشه در دسترس هستند. حتی غول های اینترنتی با تمام منابع موجود در جهان مانند فیس بوک و آمازون برخی اوقات از کار افتادگی را تجربه می نمایند.

برای اینکه داده های خود را تا حد امکان به طور قابل اعتماد در دسترس داشته باشیم، بایستی سیستم های انعطاف پذیر ایجاد نماییم که شامل موارد زیر باشد:

- زیرساختی که ظرفیت رسیدگی به فشارها و تقاضای بالا را دارد.

- طراحی سیستمی که از نقاط شکست منفرد جلوگیری می کند.

- افزونگی برای همه سیستم های حیاتی. اینها باید به طور مرتب آزمایش شوند.

- پشتیبان گیری از تمام داده های مهم باید چندین نسخه از همه چیز وجود داشته باشد، از جمله حداقل یک نسخه ذخیره شده در یک سایت جداگانه.

- برنامه های تداوم کسب و کار برای بحران ها.

- کنترل های دسترسی مانند شناسایی، احراز هویت، مجوز و پاسخگویی.

- ابزارهایی برای نظارت بر ترافیک شبکه و عملکرد.

- مکانیسم های حفاظت از حمله انکار سرویس

سه گانه سیا در مقابل سایر مدل های امنیتی

سه گانه سیا از محرمانگی، یکپارچگی و در دسترس بودن اصول امنیتی ضروری می باشند، البته آنها تنها مواردی نیستند که در یک محیط فناوری مدرن باید در نظر گرفته شوند.

مفاهیم امنیت در طول سالها تکامل یافته است، و در حالی که سهگانه سیا CIA نقطه شروع خوبی است، چنانچه بیش از حد به آن تکیه نمایید، ممکن است سایر جنبههای حیاتی یک سیستم امنیتی را نادیده بگیرید. راه های دیگر جهت بررسی ویژگی های مهم امنیتی عبارتند از:

پارکرین هگزاد The Parkerian hexad

یکی دیگر از مدل های امنیتی رایج، پارکرین هگزاد است (مانند یک سه گانه، اما با شش عنصر به جای سه عنصر)، که اولین بار توسط دان پارکر در سال 1998 پیشنهاد شد.

- محرمانگی Confidentiality – مفهوم پارکرین از محرمانگی تقریباً مشابه مدل سیا CIA است.

- مالکیت/کنترل Possession/Control – پارامتری که به محافظت از داده ها در برابر قرار گرفتن تحت کنترل یک نهاد غیرمجاز اشاره دارد. یکی از نمونه هایی که حائز اهمیت است در مطالب دارای حق چاپ است. این نوع داده ها واقعاً نیازی به محرمانه بودن ندارند، اما باید مکانیزم هایی جهت جلوگیری از دسترسی غیرمجاز وجود داشته باشد.

- یکپارچگی Integrity – دیدگاه پارکرین از یکپارچگی شبیه به آنچه قبلاً در این مقاله بحث شد است.

- احراز هویت ، اصالت Authenticity – چنانچه ویژگی امنیتی یکپارچگی بر محتوای اطلاعات تمرکز می نماید که صحت خود را حفظ سازد (بسیاری استدلال می کنند که یکپارچگی از این طریق محدود نمی شود)، پارکر ویژگی احراز هویت را به عنوان اطمینان از اینکه ما منبع داده را می دانیم اضافه نمود. در اصل، اگر دادهها معتبر باشند، توسط شخصی که ادعا میکند آنها را ایجاد کرده است، ایجاد شده است، نه توسط یک مهاجم یا یک فریبکار دیگر.

- در دسترس بودن Availability – در دسترس بودن نیز اساساً در مدل هگزاد همان است که در مدل سیا وجود دارد.

- Utility – در Parkerian Hexad، ابزار به سودمندی داده ها مربوط می شود. یک مثال برای کمک به درک دیدگاه پارکر این است که بپرسید: “آیا داده ها در قالبی هستند که بتوان از آنها استفاده نمود؟” سناریویی را تصور نمایید که در آن داده های رمزگذاری شده در فضای ذخیره سازی وجود دارد و یک کارمند کلید دسترسی به آن را دارد. شما می توانید کادرهای مربوط به هر یک از پنج ویژگی امنیتی دیگر را علامت بزنید. اما اگر دستگاه ذخیرهسازی یک نوار مغناطیسی باشد و اپراتور دستگاه مهارت لازم را برای جدا کردن آن از روی نوار نداشته باشد، چگونه خواهد شد؟ میتوان گفت که دادهها از نظر فنی در دسترس بودند، اما در قالب مفیدی برای اپراتور نبودند. موقعیت هایی مانند این دلیلی است که پارکر ویژگی اضافی سودمندی را اضافه نمود. با این حال، یک استدلال معتبر نیز وجود دارد که صرفاً مفید بودن را زیر چتر در دسترس بودن نگه میدارد، نه اینکه به آن دستهبندی جداگانهای بدهد.

استاندارد ISO/IEC 27001:2013

سازمان بین المللی استاندارد ISO – سند ISO/IEC 27001:2013 روش دیگری برای نگاه کردن به مسائل دارد. امنیت اطلاعات را اینگونه تعریف می کند:

«…حفظ محرمانه بودن، یکپارچگی و در دسترس بودن اطلاعات؛ علاوه بر این، ویژگیهای دیگری مانند احراز هویت authenticity، پاسخگویی accountability، عدم تکرار non-repudiation و قابلیت اطمینان reliability نیز میتواند دخیل باشد…»

در حالی که بیشتر به سه گانه سیا پایبند است، اما نشان می دهد که اصالت، پاسخگویی و عدم انکار می توانند جنبه های مهمی باشند. با این حال، آنها به وضوح به ویژگی های سیا در این تعریف اشاره می کنند.

ISO سازمان استاندارد جهانی پیشرو می باشد و این نشریه خاص یکی از مهم ترین اسناد برای سیستم های مدیریت امنیت اطلاعات است. هدف از این جزئیات این نیست که شما را از مشقت های سازمان های دولتی بین المللی خسته نماید، بلکه صرفاً نشان میدهد که روشهای مختلف نگاه کردن به مدلهای امنیتی و ویژگیهای امنیتی تا انتهای راه چگونه است.

راهنمای مطالعه رسمی حرفه ای (ISC)2 CISSP: گواهینامه امنیت سیستم های اطلاعاتی

(ISC)2 CISSP: Certified Information Systems Security Professional Official Study Guide کتابی است که برای کمک به افراد در گذراندن یکی از معتبرترین مدارک در زمینه امنیت سایبری طراحی شده است. برداشت آن از ویژگی های امنیتی یک بار دیگر کمی متفاوت است.

این شامل اصول امنیتی مانند عدم انکار، احراز هویت و پاسخگویی زیر چتر یکپارچگی است. در حالی که این موارد را به آن اضافه می نماید، متاسفانه سطح شهرت سه گانه سیا CIA را ندارند.

از کدام مدل باید پیروی کرد؟

هر یک از این مدلها امنیت را از دیدگاههای کمی متفاوت بررسی می نمایند و ممکن است جنبههای خاصی از آن را به گونهای دستهبندی کنند که با مدل دیگری مخالف یا در تضاد باشد. با این حال، هنگامی که صفحات هر یک از مدلهایی را که اخیراً برجسته کردهایم جستجو میکنید، همه آنها اطلاعات مشابهی را در یک راه پوشش میدهند. اغلب فقط به روشی متفاوت دسته بندی یا طبقه بندی می گردند.

ممکن است لزوماً روش درستی برای نگاه کردن به امنیت وجود نداشته باشد، اما مهم است که از هر یک از این ویژگیها آگاه باشید و هر سیستم امنیتی که میسازید آنها را در نظر بگیرد.

اگر مکانیسمهای امنیتی را اجرا میکنید که یکپارچگی دادهها را تایید می نماید، اما مفهوم مهمی مانند یکپارچگی را نادیده میگیرد، ممکن است پنجرهای را باز بگذارید که به هکرها اجازه میدهد سیستم شما را نقض کنند یا آن را تضعیف کنند. تا زمانی که همه ویژگیهای امنیتی را در نظر بگیرید، مهم نیست که آنها را دقیقاً به همان روشی که یک مدل امنیتی یا مدل دیگر طبقهبندی کنید.

تفاوتهای بین این مدلهای امنیتی ممکن است فقط مربوط به مسائل معناشناسی و طبقهبندی باشد، و بهتر است در مورد اینکه دقیقاً کجاست، درگیر بحث و جدل نباشیم.

شما میتوانید این بحثها را مانند دو جانورشناس در نظر بگیرید که بر سر اینکه آیا اردک وحشی گونه خودش است یا صرفاً زیرگونهای از اردک ها است، با هم اختلاف دارند. در همین حال، آنها کاملاً از پلنگ آسیایی که درست پشت سرشان ایستاده و لب هایش را می لیسد غافل هستند. تا زمانی که هر ویژگی امنیتی در جایی از سیستم شما مورد توجه قرار می گیرد، بهتر است به جای نگرانی در مورد چنین دعواهای کوچکی، روی محافظت در برابر خطرات واقعی تمرکز نمایید.

خطر واقعی از کنار گذاشتن مفاهیم امنیتی ناشی می شود، نه از یک اختلاف معنایی یا طبقه بندی جزئی.

کابل های فیبر نوری

کابل های شبکه مسی

تجهیزات فیبر نوری

نظرات کاربران