معرفی فایروال Firewall در شبکه های کامپیوتری

معرفی فایروال Firewall در شبکه های کامپیوتری، فایروال یک دستگاه امنیتی شبکه است که می تواند به صورت سخت افزاری یا نرم افزاری پیاده سازی گردد. فایروال بر کلیه ترافیک های ورودی و خروجی نظارت می نماید و براساس یک مجموعه قوانین امنیتی تعریف شده ترافیک ها را تحت فرایندهای Accept، Reject و یا Drop قرار می دهد.

-

- Accept : ترافیک را قبول می نماید و عبور میدهد.

- Reject : ترافیک را Block می کند و از عبور آن جلوگیری می نماید اما خطای Unreachable را به عنوان پاسخ بر می گرداند.

- Drop : به طور کلی ترافیک Block خواهد شد و هیچ پاسخی نیز باز نخواهد گشت.( Without reply )

معرفی فایروال Firewall در شبکه های کامپیوتری

فهرست مطالب

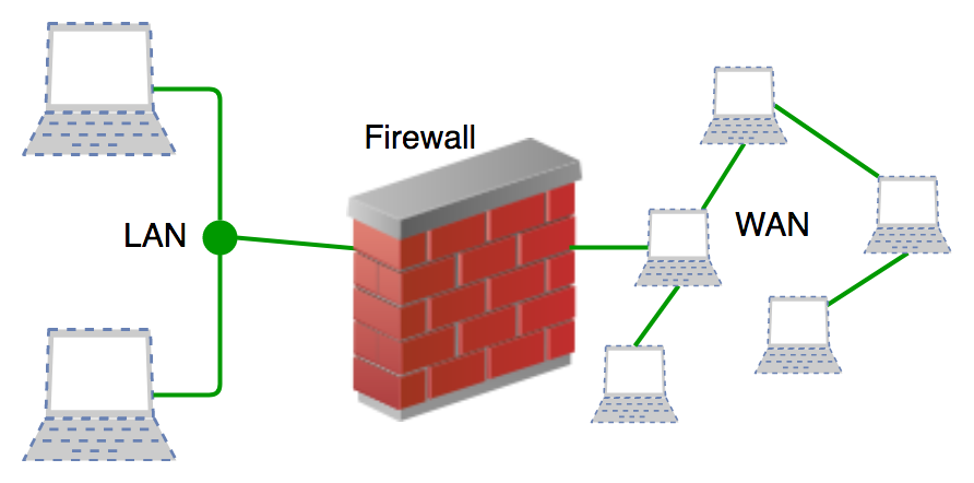

فایروال یک حاشیه امنی برای شبکه های داخلی و شبکه های غیر قابل اطمینان خارجی مانند اینترنت ایجاد می نماید.

تاریخچه Firewall -فایروال

پیش از firewall، تدابیر امنیتی شبکه توسط Access Control Lists (ACLs) در Router انجام می گرفت. ACL ها قوانینی هستند که تعیین می کنند که چه دسترسی های خاصی به چه آدرس های IP واگذاری و یا رد شود. اما ACLs نمی توانند ماهیت خود بسته را شناسایی و مسدود نمایند و صرفا بر اساس آدرس تصمیمات خود را اتخاذ می نمایند. همچنین ACL ها به تنهایی توانایی دور نگه داشتن تهدید ها را از شبکه ندارند. بنابراین Firewall ها به دنیای شبکه معرفی شده اند.

در دنیای امروزی اتصال به اینترنت دیگر برای شرکت ها و سازمان ها اختیاری نیست بلکه یک ضرورت است. با این وجود که اینترنت فواید بسیاری برای سازمان خواهد داشت، اما این نکته نیز حائز اهمیت است که به واسطه اینترنت دنیای بیرون قادر می شود تا با شبکه داخلی سازمان ارتباط برقرار نماید. که در واقع می تواند یک تهدید برای سازمان به حساب آید. به منظور محافظت اصولی شبکه داخلی از ترافیک های غیر مجاز ما نیاز به فایروال خواهیم داشت.

فایروال ترافیک شبکه را با مجموعه قوانین موجود در جدول قوانین خود مطابقت می دهد. هنگامی که یک ترافیک با یکی از قوانین مطابقت داشته باشد، عملکرد های تعریف شده برای آن قانون روی ترافیک مد نظر اعمال خواهد شد. برای مثال می توان قانونی تعریف کرد که کارمندان در بخش منابع انسانی به داده های دپارتمان فنی دسترسی نداشته باشند ولی در عین حال مدیر شبکه بتواند هم به داده های منابع انسانی و هم داده های دپارتمان فنی به صورت هم زمان دسترسی کامل داشته باشد. قوانین را می توان بر اساس ضرورت و سیاست های امنیتی سازمان تعریف نمود.

از منظر یک سرور ترافیک شبکه می تواند هم خروجی باشد و هم ورودی. فایروال این قابلیت را دارد که مجموعه ای متمایز از قوانین را هم بر ترافیک های ورودی و هم بر ترافیک های خروجی اعمال نماید. در اغلب موارد ترافیک های خروجی توسط خود سرور ایجاد می گردند و اجازه خروج نیز خواهند داشت. اگرچه تنظیم یک قانون در ترافیک خروجی نیز به منظور دستیابی به امنیت بیشتر و جلوگیری از ارتباطات ناخواسته، همواره پیشنهاد می گردد.

اما در مورد ترافیک های ورودی شرایط کاملا متفاوت است. اکثر ترافیک های ورودی که به فایروال می رسند، یکی از سه پروتکل اصلی لایه انتقال ( Transport Layer ) یعنی TCP، UDP و ICMP می باشد. تمامی پروتکل ها شامل آدرس مبدا و مقصد می باشند. به علاوه TCP و UDP شماره پورت نیز خواهند داشت اما ICMP از Type code به عنوان شماره پورت استفاده می نماید.

سیاست پیش فرض

بسیار دشوار است که قصد داشته باشید به صراحت هر قانون ممکن را بر روی فایروال پوشش دهید. به همین منظور فایروال ها همیشه سیاست پیش فرض را در خود دارند. فرض کنیم که هیچ قانونی در مورد اتصال SSH به سرور بر روی فایروال ایجاد نشده باشد، در این شرایط فایروال از سیاست پیش فرض خود استفاده خواهد نمود. اگر سیاست پیش فرض در فایروال قبول کردن ( Accept ) ترافیک های SSH باشد، پس هر کامپیوتر و دستگاهی از بیرون می تواند با سرور اتصال SSH برقرار نماید. بنابراین تنظیم سیاست های پیشفرض روی Drop یا Reject به دلایل امنیتی همواره پیشنهاد می گردد.

نسل های فایروال

-

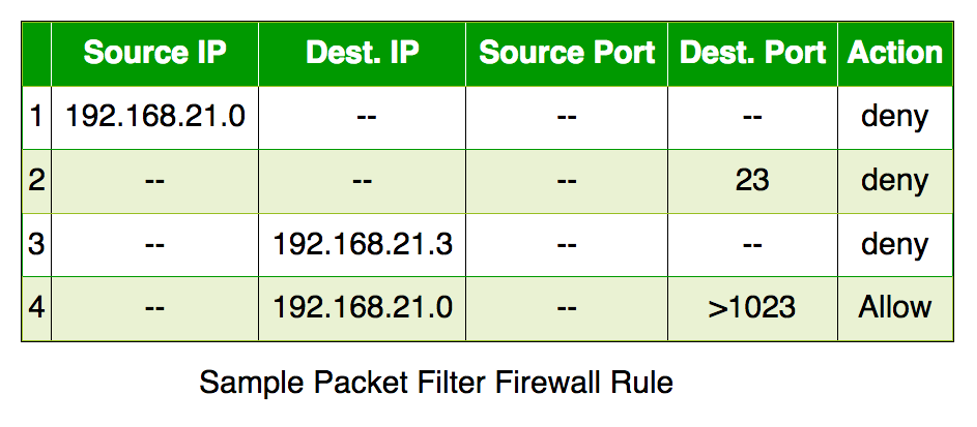

- نسل اول – Firewall Packet Filtering : فایروال فیلترینگ بسته جهت کنترل دسترسی به شبکه با نظارت بر بسته های خروجی و ورودی استفاده می گردد و به بسته ها بر اساس آدرس IP مبدا و مقصد، پروتکل ها و پورت ها اجازه داده می شود تا منتقل گردند یا متوقف شوند. این تحلیل ترافیک در لایه Transport انجام می گیرد ( اما به صورت کلی از 3 لایه اول استفاده می نماید ). فایروال بسته، هر بسته را به صورت مجزا بررسی می نماید. این نسل از فایروال هیچ توانایی ندارد که تشخیص دهد آیا یک بسته بخشی از جریان فعلی ترافیک است یا خیر. تنها می تواند بسته ها را بر اساس هدر های منحصر به فرد Allow و یا Deny نماید . همچنین فایروال فیلترینگ بسته یک جدول فیلترینگ را نگه میدارد که بر اساس آن تصمیم می گیرد که بسته ارسال یا رد شود. برای مثال یک جدول فلترینگ به صورت زیر می باشد:

بر اساس این جدول فیلترینگ :

-

- ترافیک هایی که از سمت شبکه 192.168.21.0 دریافت می گردند به واسطه فایروال Block خواهند گردید

- بسته های دریافتی به مقصد Telnet سرور داخلی ( پورت 23 ) ، Block خواهد شد

- بسته های دریافتی به مقصد میزبان 192.168.21.3 مسدود خواهند گردید

- بقیه ترافیک های شبکه به مقصد 192.168.21.0 با پورت معروف ( Well known Ports ) اجازه عبور خواهند داشت

-

- نسل دوم – Stateful inspection Firewall : فایروال های وابسته به حالت سیستم ( Stateful ) بر خلاف فایروال فیلترینگ بسته، قادر به تعیین وضعیت اتصال بسته می باشند که آن را کارآمد تر می نماید. نسل دوم وضعیت اتصالات شبکه ای که در سراسر آن عبور می کند، مانند جریان های TCP را پیگیری و Track می نماید. بنابراین تصمیمات فیلتر نه تنها بر اساس قوانین تعریف شده است، بلکه بر اساس تاریخچه بسته در جدول وضعیت نیز خواهد بود.

- نسل سوم – Application Layer Firewall : فایروال لایه Application قادر است بسته ها را در هر لایه OSI تا لایه Application بازرسی و فیلتر نماید. همچنین این توانایی را دارد که محتوای خاص را مسدود نماید. علاوه بر این، تشخیص می دهد که چه زمانی برنامه ها و پروتکل های خاص مورد سوء استفاده قرار می گیرند. به عبارت دیگر، فایروال های لایه کاربرد، میزبان هایی هستند که سرور های پروکسی را اجرا می نمایند. فایروال پروکسی از اتصال مستقیم بین دو طرف فایروال جلوگیری می نماید به صورتی که هر بسته باید از پروکسی عبور نماید. در این نسل ترافیک بر اساس قوانین از پیش تعریف شده مجاز یا مسدود می گردد. یک نکته نیز وجود دارد که از فایروال های لایه Application می توان به عنوان NAT ( Network Address Translator ) استفاده نمود.

- Next Generation Firewalls ( NGFW ) : فایروال های نسل بعدی امروزه برای جلوگیری از رخنه های امنیتی مدرن مانند حملات بدافزار های پیشرفته و حملات لایه Application مورد استفاده قرار می گیرند. NGFW شامل بازرسی عمیق بسته، بازرسی برنامه، بازرسی SSL/SSH و بسیاری از عملکرد های دیگر جهت محافظت از شبکه در برابر تهدیدهای مدرن می باشد.

- نسل اول – Firewall Packet Filtering : فایروال فیلترینگ بسته جهت کنترل دسترسی به شبکه با نظارت بر بسته های خروجی و ورودی استفاده می گردد و به بسته ها بر اساس آدرس IP مبدا و مقصد، پروتکل ها و پورت ها اجازه داده می شود تا منتقل گردند یا متوقف شوند. این تحلیل ترافیک در لایه Transport انجام می گیرد ( اما به صورت کلی از 3 لایه اول استفاده می نماید ). فایروال بسته، هر بسته را به صورت مجزا بررسی می نماید. این نسل از فایروال هیچ توانایی ندارد که تشخیص دهد آیا یک بسته بخشی از جریان فعلی ترافیک است یا خیر. تنها می تواند بسته ها را بر اساس هدر های منحصر به فرد Allow و یا Deny نماید . همچنین فایروال فیلترینگ بسته یک جدول فیلترینگ را نگه میدارد که بر اساس آن تصمیم می گیرد که بسته ارسال یا رد شود. برای مثال یک جدول فلترینگ به صورت زیر می باشد:

انواع فایروال

-

- Host-based Firewalls : این مدل روی هر Node شبکه نصب می گردد و ترافیک های ورودی و خروجی هر میزبان را کنترل می نماید. این فایروال یک برنامه نرم افزاری یا مجموعه ای از برنامه های کاربردی است که به صورت بخشی از سیستم عامل ارائه می گردد. فایروال های Host-based مورد نیاز هستند چرا که فایروال های شبکه ( Network-based Firewall ) در داخل یک شبکه قابل اعتماد ( Trusted networks ) نمی توانند محافظتی انجام دهند. فایروال میزبان، از هر میزبان در برابر حملات و دسترسی غیر مجاز محافظت می نماید

- Network-based Firewalls : عملکرد این نوع فایروال همانطور که از اسم آن مشخص است در سطح شبکه می باشد. به عبارت دیگر، این فایروال ها تمام ترافیک های ورودی و خروجی در سراسر شبکه را فیلتر می نماید به این صورت که با فیلتر نمودن ترافیک با استفاده از قوانین تعریف شده در فایروال، از شبکه داخلی محافظت می نماید. فایروال شبکه ممکن است دو کارت شبکه و یا بیشتر ، داشته باشد.

هرکدام از انواع فایروال که در بالا به آن اشاره شد، مزایای مختص به خود را دارند که ما می بایست براساس نیاز سازمان خود، انتخاب خود را انجام دهیم.

کابل های فیبر نوری

کابل های شبکه مسی

تجهیزات فیبر نوری

نظرات کاربران